Ya vBulletin merupakan aplikasi forum dimana ketika kita mendengar mengenai aplikasi tersebut, terlintas di pikiran kita adalah suatu aplikasi yang “cukup aman”.Tetapi seiring dengan perkembangannya, ada beberapa fitur yang ditambahkan semisal “profile customization”, sehingga tidak menutup kemungkinan akan munculnya vulnerability/kelemahan baru dalam aplikasi tersebut.

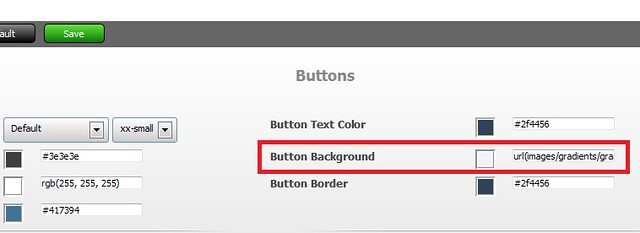

Pada area kustomisasi, pengguna sangat mungkin untuk menambahkan atau merubah kode warna seperti : #00112233, kode RGB seperti rgb(255, 255, 255) dan bahkan gambar!. Ini sangat dimungkinkan dengan menambahkan url(‘path/ke/gambar.jpg’). Bahkan bisa lebih dari itu…

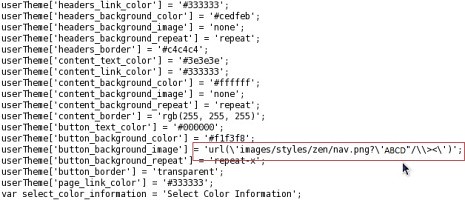

vBulletin Dengan fitur baru dari vBulletin cms ini dimana sistem dapat menerima input dari user, sangat dimungkinkan untuk disisipi kode-kode tertentu untuk kepentingan tertentu. Misalnya memasukkan string tertentu ?’ABCD”/\>< .

vBulletin Seperti yang terlihat pada gambar diatas, kustomisasi profil pada vBulletin mengijinkan karakter untuk dimasukkan(bahkan meskipun inputan tersebut invalid).

Pada contoh diatas, setiap aphostrope(kutip satu ‘) dirubah menjadi : \’ dimana langkah ini adalah baik karena jika hal tersebut diijinkan hacker dapat sangat mungkin untuk menambahkan javascript ke dalamnya. Tetapi ada 1 hal lainnya yaitu quotes(kutip dua) dan tag HTML tidak di-encode/di-escape. Ini sangat memungkinkan hacker untuk melakukan injeksi tag HTML. Namun script javascript disini tidak dapat di-inject kedalamnya, karena penggunaan dari preg_match() nya PHP.

Bukan berarti tag <script> tidak dapat digunakan dikarenakan di-encode oleh sistem lalu itu berarti hacker tidak dapat mengeksekusi javascript. Lihat contoh script dibawah ini :

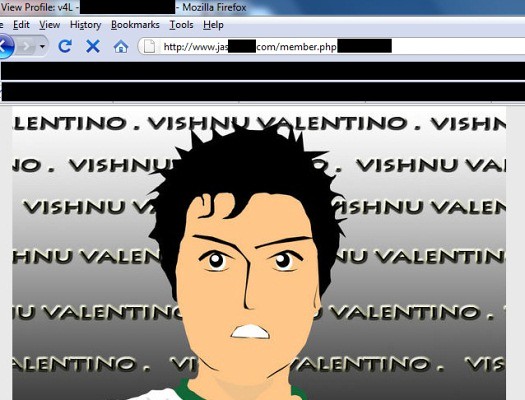

Ternyata kita dapat menambahkan suatu gambar secara penuh ke dalam profile page yang kita miliki.

Lalu Bagaimana Dengan Javascript?

Misalkan kita mencoba memasukkan suatu string seperti format berikut di bawah ini :

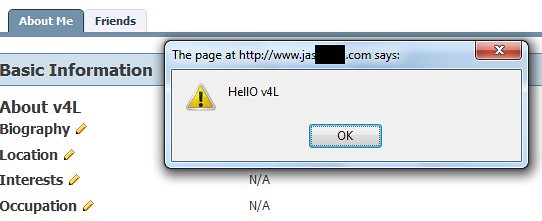

url(<script>img src=”x:x” onerror=”alert(String.fromCharCode(72,101,108,108,79,32,118,52,76))” />)

Akan keluar tampilan seperti di bawah ini :

Ternyata Javascript pun dapat dieksekusi pada vBulletin software. Sebetulnya serangan XSS berbahaya jika serangan tersebut berhasil melakukan redirect dari server asal ke server milik hacker yang memungkinkan serangan browser exploit seperti Exploit pada IE6,7,8 atau serangan IE_Aurora. Suatu string yang disisipkan untuk melakukan redirecting halaman dapat digambarkan seperti pada kode dibawah ini : (untuk melihat kode dibawah, klik pada kotak “my affiliations” ) Kode diatas hanyalah contoh saja…saya tidak menyimpan exploit di web server yang saya miliki

Dari contoh kode diatas sangat memungkinkan untuk dilakukan remote exploit melalui vBulletin. Mudah2an informasinya bermanfaat.

Pencegahan :

1. Pastikan anda menggunakan browser terbaru(paling up-to-date) ketika akan melihat user profile pada forum vBulletin, setidaknya langkah tersebut dapat meminimalisir serangan browser exploit.

Seluruh data diatas hanyalah untuk tujuan informasi saja. Untuk setiap penyalahgunaan penulis tidak bertanggung jawab.

Tidak ada komentar :

Posting Komentar

Silahkan masukan komentar anda...